![]()

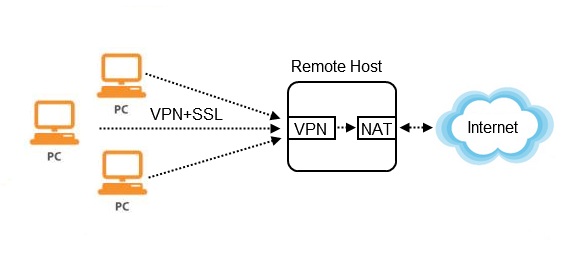

前面一篇我們透過 3.5G 上網 分享的方式讓多個使用者可以在網路存取受限的環境來上網,不過受限於 3.5G 的頻寬,可以同時分享的使用者人數也同樣受到限制,所以有些人是利用原本的頻寬連線到遠端的 VPN 再透過該 VPN 去連接上 Internet ,此時使用者在上網時就不會受到原先的網路環境所設定的權限所影響.

這種 VPN 的方式可以讓封包的傳送突破一切限制,有不少在大陸的使用者就是透過這種連結方式連接上受限制的網頁.

先來談談什麼是 VPN (Virtual Private Network) ,VPN 主要是在既有的網路連結上加密就如同形成一個通道,此通道原先是用以加強資料在網路上傳送的安全性.所以裡面傳送了什麼資料除了彼此知道外,在 Internet 上是無法節取其資料的.所以在一些網路存取受到限制的地區,VPN 通常是用來當作翻牆的解決方式.

目前 VPN 常用的加密協定如下:

- L2F

- L2TP

- PPTP

- IPsec (Internet Protocol Security)

- SSL (Transport Layer Security)

雖然加密方式很多,不過考慮到要將 VPN 應用在公司內部,所以要注意的是,通常公司除了 http(Port:80)/ https(Port:443) 有開放外幾乎所有的服務都不被永許,所以仔細看一下各個不同的加密協定所使用的埠:

- Ipsec -UDP 500

- PPTP / L2TP – TCP 1723

- SSL – TCP 443

唯有 SSL 使用 TCP 443 埠(同 https ),其他的加密協定是沒辦法應用在上面的,不過在 RHEL 5 上所使用的 VPN 預設只支援 IPsec 的加密方式,這邊所採用的是 OpenVPN 所提供的解決方案.

在試 VPN(virtual private network) 前我們需要準備一台遠端主機,當做我們的 VPN Server ,建議直接租用虛擬主機的平台,目前我的網頁服務是存放在 創翊資訊 ,如果你只是要單純測試一下該功能目前 Amazon 的雲端服務可以免費試用一年(雖然標榜免費但請詳細閱讀使用條款) ,有興趣請自行參考:

- Amazon 雲端服務(一) – Amazon 的 AWS 以及 CE2 申請

- Amazon 雲端服務(二) – 透過 CE2 來產生 Instance

- Amazon 雲端服務(三) – 設定 Security Group

- Amazon 雲端服務(四) – Instance 常遇到的問題

OpenVPN 提供兩種版本,如果所需要的設定不太複雜建議使用 OpenVPN-AS 這版本,如果你的 VPN 還需要 Proxy 的連線方式則建議使用 OpenVPN 的版本.雖然設定上會比 OpenVPN-as 困難繁瑣多,但是可以依據你公司的環境做詳細的設定,所以請依據自己的需求做選擇.

OpenVPN-AS

OpenVPN

VPN技術

這是一篇好文章, 讓初學者很容易了解如何安裝,不知是否可以PM你一些技術性的問題

果然是篇好文, 講得很清楚又看得懂. 但想想還是懶得弄~~好累 ~”~

決定還是付點錢用 go-vpn 的服務好了. http://www.go-vpn.com

省事又安全簡單. 剛去註冊租用了. 便宜不錯用. 謝謝版大的介紹 ^^

不知道有沒有辦法在GAE上弄

Google App Engine是免費的虛擬主機(一天1G),不知道有沒有辦法在上面弄openVPN