![]()

雖然 Linux 下沒這麼多病毒肆虐,但是系統還是有可能被入侵,所以在安全性上面以不容小歔,下面介紹了 Linux 上的安全機制( Security ),主要可以分為.

系統存取安全機制

- PAM 初解 – https://benjr.tw/291

程式依據使用者身份來決定是否有權限存取系統的過程叫做身分驗證(authentication),在以前 Unix-like 系統每個程式都有屬於自己一套的驗證方式.現在將這些驗證集中起來管理就叫做 PAM(Pluggable Authentication Modules). - PAM 範例 – https://benjr.tw/293

如果還是看不太懂 PAM-初解 ,請參考 PAM-範例的說明. - Tripware

Tripwire 可以確保你系統上的資料和軟體的一致和完整性,常用於監控系統檔案是否被不當的修改. - SELinux

SELinux(Security-Enhanced Linux)為了加強 Linux 的主機安全性. - sudo – https://benjr.tw/295

sudo 是個指令,主要用在給與某些使用者有權限去執行 root 才能執行的指令

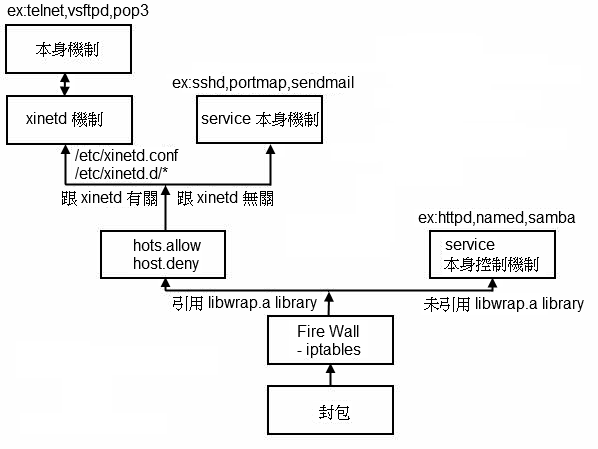

網路存取安全機制

- 封包進入後第一關會先經過 Fire Wall(iptables) – https://benjr.tw/299

- 接下來要考慮, service 是否引用 libwrap.a library.

- 否,則封包直接交由 service 處理.如 httpd , named , samba.

是,則會受到 TcpWrapper – https://benjr.tw/297 ( /etc/host.allow , /etc/host.deny) 的控管. - 有引用 libwrap.a library 的 service 接下來要考慮,是否經由 xinetd 所啟動的服務.

- 否,則封包直接交由 service 處理.如 sshd , sendmail , portmap.

是,則會受到 Xinetd – https://benjr.tw/299 (/etc/xinetd.conf , /etc/xinetd/* ) 的控管 , 如 telnet , vsftpd , pop3.

SSH (Secure Shell)

- SSH (Secure Shell) – https://benjr.tw/301

SSH 主要是用來取代 Telnet 這種以明碼為傳遞基礎的遠端登入服務. - SSH 應用 – https://benjr.tw/304

- sftp

SSH 本身就提供 ftp 的功能,它還是使用 22 port(22 port 走的是SSH 加密的傳輸,而不是使用 ftp 預設的 21 port) ,只要使用它提供的指令 sftp 就可以使用了. - scp

scp 的功能類似於 rcp - 轉送 X session

預設登入 SSH 時,就可以將 XWindow 執行的畫面傳回本地端. - 其他的 Port 轉送

SSH 可以經過 Port 的轉送,來使用這些協定,使這些協定就像是經過一個安全通道(Secure tunnel)來傳送.

- sftp

加解密

網路上的一些身分驗證和資料傳輸保證不被竊取,再現今資料保密為第一的企業中顯得更為重要.下面就介紹一些概念上的技術.

- PKI (Public Key Infrastructure) – https://benjr.tw/310

PKI 是一種新的安全技術,它由公開密鑰密碼技術,數位證書,證書發放機構 (CA:Certification Authority) 和公開密鑰的安全策略等基本成分共同組成的. - CA (Certificate Authority) – https://benjr.tw/312

- SSL(Secure Socket Layer)– https://benjr.tw/314

SSL 是 Netscape 所提出來的資料保密協定,採用了 RC4,MD5,以及 RSA 等加密演算法再加上 CA (Certification Authority) 來確定身份所組成的.- 伺服器端會給使用者端 公鑰(用來加密使用者端的對稱式加密鑰匙) 與 數位簽名的憑證(身份確認).

- 使用者端接到數位簽名的憑證,會先去 Root CA 詢問資料是否真的由該網站所核發.

- 使用者端產生一支對稱式加密的鑰匙,並使用伺服器端的公鑰加密並回傳給伺服器端,伺服器端使用自己的私鑰解開還原使用者端給的對稱式加密鑰匙.

- 等到伺服器端使用者端都有對稱式加密的鑰匙後,就使用這對稱式加密的鑰匙來進行接下來的資料傳送與交易.

Ubuntu HTTPS (HTTP + SSL + CA) – https://benjr.tw/96655 , CentOS HTTPS (HTTP + SSL + CA) – https://benjr.tw/101894

沒有解決問題,試試搜尋本站其他內容